What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2024-05-15 22:36:39 | Hacking Forum BreachForums saisis par le FBI et le DOJ Hacking Forum BreachForums Seized by FBI and DOJ (lien direct) |

Le FBI a saisi BreachForums, un site Web infâme pour publier des données violées.La saisie a été effectuée mercredi matin dans le cadre d'une enquête en cours sur les perfores et les raidforums.

Cela vient des jours après que les données de la plate-forme Europol pour les experts (EPE) ont été violées.

Alors que le FBI passe par les données backend, les internautes peuvent contacter l'agence s'ils ont des informations sur l'activité cybercriminale sur BreachForums.

Le FBI a réussi la crise avec l'aide du ministère de la Justice et des partenaires internationaux.

Site Web de BreachForums saisi

Le site Web indique que le FBI a désormais un contrôle sur les données backend de site Web.Cela signifie que le bureau d'enquête a accès à toutes les transactions effectuées via le forum de piratage.

Le site Web de BreachForum affiche désormais des logos de plusieurs organismes d'application de la loi, notamment le DOJ, la police néo-zélandaise, la police fédérale australienne, l'agence nationale de crime, etc.

Il a également utilisé la photo de profil du site Web de deux administrateurs, Baphomet et Shinyhunters, pour faire allusion au fait qu'ils seront bientôt derrière les barreaux.

Le FBI a également eu accès au canal télégramme, et le message de saisie est envoyé à partir du compte de l'administration.

Alors que le FBI passe par les données backend, les internautes peuvent contacter l'agence s'ils ont des informations sur l'activité cybercriminale sur BreachForums.

Le FBI a réussi la crise avec l'aide du ministère de la Justice et des partenaires internationaux.

Site Web de BreachForums saisi

Le site Web indique que le FBI a désormais un contrôle sur les données backend de site Web.Cela signifie que le bureau d'enquête a accès à toutes les transactions effectuées via le forum de piratage.

Le site Web de BreachForum affiche désormais des logos de plusieurs organismes d'application de la loi, notamment le DOJ, la police néo-zélandaise, la police fédérale australienne, l'agence nationale de crime, etc.

Il a également utilisé la photo de profil du site Web de deux administrateurs, Baphomet et Shinyhunters, pour faire allusion au fait qu'ils seront bientôt derrière les barreaux.

Le FBI a également eu accès au canal télégramme, et le message de saisie est envoyé à partir du compte de l'administration.

La page d'enquête du FBI contient également un formulaire de contact que les victimes peuvent utiliser.

L'agence d'application de la loi a également demandé aux internautes de fournir des informations pour aider l'enquête contre BreachForums V2, BreachForums v1 ou RaidForums.

sur BreachForums

La page d'enquête du FBI contient également un formulaire de contact que les victimes peuvent utiliser.

L'agence d'application de la loi a également demandé aux internautes de fournir des informations pour aider l'enquête contre BreachForums V2, BreachForums v1 ou RaidForums.

sur BreachForums |

Tool Legislation | |||

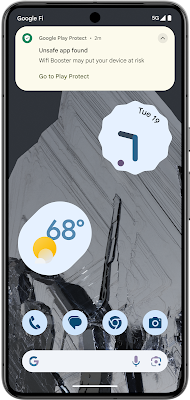

| 2024-05-15 17:00:00 | Le verrouillage de détection de vol Android 15 sait quand votre téléphone est volé Android 15 Theft Detection Lock Knows When Your Phone Is Stolen (lien direct) |

Google introduit de nouveaux outils de sécurité alimentés par AI dans Android 15 qui peuvent verrouiller votre téléphone si les voleurs l'aplaient.

Google is introducing new AI-powered safety tools in Android 15 that can lock down your phone if thieves nab it. |

Tool Mobile | |||

| 2024-05-15 16:25:00 | Il est temps de maîtriser l'ascenseur et le changement: migration de VMware vSphere à Microsoft Azure It\\'s Time to Master the Lift & Shift: Migrating from VMware vSphere to Microsoft Azure (lien direct) |

Alors que l'adoption du cloud est en tête pour de nombreux professionnels de l'informatique depuis près d'une décennie, & nbsp; it \\ 's & nbsp; seulement ces derniers mois, avec des changements et des annonces de joueurs clés, que beaucoup reconnaissent le temps à & nbsp; faire le & nbsp; déménagerest maintenant.Il peut se sentir & nbsp; comme une tâche intimidante, mais des outils existent pour vous aider à déplacer vos machines virtuelles (VM) vers un fournisseur de cloud public & # 8211;Comme Microsoft Azure

While cloud adoption has been top of mind for many IT professionals for nearly a decade, it\'s only in recent months, with industry changes and announcements from key players, that many recognize the time to make the move is now. It may feel like a daunting task, but tools exist to help you move your virtual machines (VMs) to a public cloud provider – like Microsoft Azure |

Tool Cloud | |||

| 2024-05-15 14:57:21 | Étude Cisco : Les développeurs passent plus de temps à lutter contre les problèmes qu\'à innover (lien direct) | Étude Cisco : Les développeurs passent plus de temps à lutter contre les problèmes qu'à innover Les développeurs demandent des solutions d'observabilité full-stack afin d'accélérer la vitesse de déploiement de leurs applications et offrir aux utilisateurs finaux des expériences numériques transparentes et sécurisées. ● Les développeurs estiment que le rythme actuel de l'innovation ne sera pas viable si les entreprises ne n'équipent pas les équipes informatiques des outils dont elles ont besoin. ● En l'absence d'outils adéquats pour comprendre les causes profondes des problèmes de performance des applications et les résoudre rapidement, les développeurs passent des heures en débogage d'applications, au lieu de coder pour lancer de nouvelles applications. ● Les développeurs considèrent l'observabilité full-stack comme un outil essentiel leur permettant de s'affranchir de la surveillance et de favoriser l'innovation. - Investigations | Tool | |||

| 2024-05-15 14:17:14 | Project IDX – L\'IDE nouvelle génération de Google arrive en bêta publique ! (lien direct) | Google lance en open beta Project IDX, son environnement de développement nouvelle génération tirant parti de l'IA. Découvrez ses fonctionnalités innovantes comme l'assistant de code Gemini et son intégration aux outils Google. | Tool | |||

| 2024-05-15 12:59:21 | E / S 2024: Ce qui est nouveau dans la sécurité et la confidentialité d'Android I/O 2024: What\\'s new in Android security and privacy (lien direct) |

Posted by Dave Kleidermacher, VP Engineering, Android Security and Privacy

Our commitment to user safety is a top priority for Android. We\'ve been consistently working to stay ahead of the world\'s scammers, fraudsters and bad actors. And as their tactics evolve in sophistication and scale, we continually adapt and enhance our advanced security features and AI-powered protections to help keep Android users safe.

In addition to our new suite of advanced theft protection features to help keep your device and data safe in the case of theft, we\'re also focusing increasingly on providing additional protections against mobile financial fraud and scams.

Today, we\'re announcing more new fraud and scam protection features coming in Android 15 and Google Play services updates later this year to help better protect users around the world. We\'re also sharing new tools and policies to help developers build safer apps and keep their users safe.

Google Play Protect live threat detection

Google Play Protect now scans 200 billion Android apps daily, helping keep more than 3 billion users safe from malware. We are expanding Play Protect\'s on-device AI capabilities with Google Play Protect live threat detection to improve fraud and abuse detection against apps that try to cloak their actions.

With live threat detection, Google Play Protect\'s on-device AI will analyze additional behavioral signals related to the use of sensitive permissions and interactions with other apps and services. If suspicious behavior is discovered, Google Play Protect can send the app to Google for additional review and then warn users or disable the app if malicious behavior is confirmed. The detection of suspicious behavior is done on device in a privacy preserving way through Private Compute Core, which allows us to protect users without collecting data. Google Pixel, Honor, Lenovo, Nothing, OnePlus, Oppo, Sharp, Transsion, and other manufacturers are deploying live threat detection later this year.

Stronger protections against fraud and scams

We\'re also bringing additional protections to fight fraud and scams in Android 15 with two key enhancements to safeguard your information and privacy from bad apps:

Protecting One-time Passwords from Malware: With the exception of a few types of apps, such as wearable companion apps, one-time passwords are now hidden from notifications, closing a common attack vector for fraud and spyware.

Expanded Restricted Settings: To help protect more sensitive permissions that are commonly abused by fraudsters, we\'re expanding Android 13\'s restricted settings, which require additional user approval to enable permissions when installing an app from an Internet-sideloading source (web browsers, messaging apps or file managers).

We are continuing to develop new, AI-powered protections,

Stronger protections against fraud and scams

We\'re also bringing additional protections to fight fraud and scams in Android 15 with two key enhancements to safeguard your information and privacy from bad apps:

Protecting One-time Passwords from Malware: With the exception of a few types of apps, such as wearable companion apps, one-time passwords are now hidden from notifications, closing a common attack vector for fraud and spyware.

Expanded Restricted Settings: To help protect more sensitive permissions that are commonly abused by fraudsters, we\'re expanding Android 13\'s restricted settings, which require additional user approval to enable permissions when installing an app from an Internet-sideloading source (web browsers, messaging apps or file managers).

We are continuing to develop new, AI-powered protections, |

Malware Tool Threat Mobile Cloud | |||

| 2024-05-15 12:00:00 | Google étend l'outil de filigrane de contenu synthétique en texte généré par l'IA Google Expands Synthetic Content Watermarking Tool to AI-Generated Text (lien direct) |

Le synthèse de Google Deepmind \\ peut désormais être utilisé pour faire filigraner les images générées par l'AI, l'audio, le texte et la vidéo

Google DeepMind\'s SynthID can now be used to watermark AI-generated images, audio, text and video |

Tool | |||

| 2024-05-15 06:00:25 | La théorie du coup de pouce à elle seule a gagné \\ 'ne sauvera pas la cybersécurité: 3 considérations essentielles Nudge Theory Alone Won\\'t Save Cybersecurity: 3 Essential Considerations (lien direct) |

After reading the book Nudge: Improving Decisions About Health, Wealth, and Happiness, it is tempting to believe a well-crafted, perfectly timed pop-up message will move people away from engaging in unsafe online behaviors and toward building better cybersecurity habits. But let\'s be honest. If it were that simple, then we wouldn\'t be seeing the ongoing financial losses that many individuals and organizations are experiencing each year. Instead, it is more productive to talk about the judicious application of nudging to this incredibly complex problem. We wish to understand how the practice of nudging fits within the broader scope of cybersecurity education and behavioral change. The purpose of this blog is to lay the conceptual groundwork for deciding when nudging is appropriate, as well as maintaining a realistic understanding of the magnitude of the impact. Toward that end, we will attempt to address three important questions when considering nudging in the context of cybersecurity education and behavioral change: What is a nudge? Conversely, what is not a nudge? Where do we draw the line? Under which conditions are nudges effective, and what is the expected magnitude of the effect? Assuming nudges are cheap and easy to ignore (by definition), what is the alternative? Question 1: What is a nudge? What is not a nudge? As stated above, the concept of a nudge was made popular in 2009 with the publication of Nudge: Improving Decisions About Health, Wealth, and Happiness. In the past 15 years, we have collected ample evidence of its efficacy. One advantage of nudge theory is its broad applicability. It has been shown to facilitate better behaviors in several disparate domains, including auto-enrolling employees into retirement plans, increasing the number of organ donors, and the number of people who pay their taxes on time. These benefits were achieved by architecting sensible defaults and crafting well-designed messages for the target audiences. The broad applicability might be related to the all-encompassing definition of what counts as a “nudge.” The authors Richard H. Thaler, and Cass R. Sunstein define a nudge as, “Any aspect of the choice architecture that alters people\'s behavior in a predictable way without forbidding any options or significantly changing their economic incentives.” One easily overlooked aspect of the nudge definition is, “the intervention must be easy and cheap to avoid” (my emphasis). In other words, a nudge aims to influence the decision a person makes without taking away any options. A good example of this is putting healthier foods at the beginning of a salad bar. You can still wait and choose to fill your plate with desserts. However, given that many people choose the first food that sounds good, having salad ahead of dessert makes people more likely to pick it. By this definition, then, a policy should not be considered a nudge because a policy expressly forbids a specific action, behavior or choice. This is problematic because most cybersecurity behaviors fall under “policy violations.” Consider, for example, an organization that does not allow its employees to use third-party storage solutions like DropBox. If an employee attempts to save their work-related files on an unsupported storage platform, then a data loss prevention (DLP) policy might be triggered, thus preventing them from executing their action (see Figure 1). Figure 1. A DLP warning to the end user that their action has been blocked. If a pop-up message explains what happened, then that would not count as a nudge, under the strict definition, because it prevents the end user from taking their preferred action. Instead, this message might be considered “feedback” or a “just-in-time learning opportunity” that reiterates or reinforces the company\'s DLP policy. It is also important to consider the pragmatics of nudge delivery. Policies ar | Malware Tool | |||

| 2024-05-14 20:40:25 | Cent pranskraut: Blazk Basta StopRansomware: Black Basta (lien direct) |

## Instantané

The joint Cybersecurity Advisory (CSA) released by the FBI, CISA, HHS, and MS-ISAC provides detailed information on the Black Basta ransomware variant, a ransomware-as-a-service (RaaS) that has targeted critical infrastructure sectors, including healthcare.

## Description

Les affiliés Black Basta ont un accès initial par le biais de techniques telles que le phishing, l'exploitation des vulnérabilités et abuser des références valides.Une fois à l'intérieur du réseau de la victime, ils utilisent un modèle à double expression, cryptant les systèmes et exfiltrant des données.

Les acteurs de la menace utilisent divers outils pour la numérisation du réseau, la reconnaissance, le mouvement latéral, l'escalade des privilèges, l'exfiltration et le chiffrement, y compris le scanner de réseau SoftPerfect, BitsAdmin, Psexec, Rclone et Mimikatz.

La variante des ransomwares Black Basta, fonctionnant en tant que RAAS, a eu un impact sur 500 organisations dans le monde en mai 2024, en gagnant principalement un accès initial par la spectre, en exploitant des vulnérabilités connues et en abusant des références valides.Les notes de rançon n'incluent généralement pas une première demande de rançon ou des instructions de paiement, mais fournissent plutôt que les victimes un code unique et leur demander de contacter le groupe de ransomware via une URL .onion accessible via le navigateur TOR.

Le conseil exhorte les organisations d'infrastructures critiques, en particulier celles du secteur de la santé et de la santé publique (HPH), à appliquer des atténuations recommandées pour réduire la probabilité de compromis de Black Basta et d'autres attaques de rançongiciels, et les victimes de ransomwares sont encouragées à signaler l'incident à leurBureau de terrain du FBI local ou CISA.

## Les références

["#Stopransomware: Black Basta"] (https://www.cisa.gov/news-events/cybersecurity-advisories/aa24-131a) cisa.(Consulté en 2024-05-13)

## Snapshot The joint Cybersecurity Advisory (CSA) released by the FBI, CISA, HHS, and MS-ISAC provides detailed information on the Black Basta ransomware variant, a ransomware-as-a-service (RaaS) that has targeted critical infrastructure sectors, including healthcare. ## Description Black Basta affiliates gain initial access through techniques such as phishing, exploiting vulnerabilities, and abusing valid credentials. Once inside the victim\'s network, they employ a double-extortion model, encrypting systems and exfiltrating data. The threat actors use various tools for network scanning, reconnaissance, lateral movement, privilege escalation, exfiltration, and encryption, including SoftPerfect network scanner, BITSAdmin, PsExec, RClone, and Mimikatz. The Black Basta ransomware variant, operating as a RaaS, has impacted over 500 organizations globally as of May 2024, primarily gaining initial access through spearphishing, exploiting known vulnerabilities, and abusing valid credentials. The ransom notes do not generally include an initial ransom demand or payment instructions, but instead provide victims with a unique code and instruct them to contact the ransomware group via a .onion URL reachable through the Tor browser. The advisory urges critical infrastructure organizations, especially those in the Healthcare and Public Health (HPH) Sector, to apply recommended mitigations to reduce the likelihood of compromise from Black Basta and other ransomware attacks, and victims of ransomware are encouraged to report the incident to their local FBI field office or CISA. ## References ["#StopRansomware: Black Basta"](https://www.cisa.gov/news-events/cybersecurity-advisories/aa24-131a) CISA. (Accessed 2024-05-13) |

Ransomware Tool Vulnerability Threat Medical | |||

| 2024-05-14 20:34:29 | Security Brief: Millions of Messages Distribute LockBit Black Ransomware (lien direct) | ## Instantané En avril 2024, des chercheurs de preuves ont observé des campagnes à volume élevé avec des millions de messages facilités par le botnet Phorpiex et la livraison du ransomware Black Lockbit.Le ransomware en tant que charge utile de première étape attachée aux campagnes de menace par e-mail n'est pas quelque chose que le point de preuve a observé en volumes élevé depuis avant 2020, donc l'observation d'un échantillon noir de verrouillage dans les données de menace par e-mail sur cette échelle globale est très inhabituelle. ## Description L'échantillon Black Lockbit de cette campagne a probablement été construit à partir du constructeur de verrouillage qui a été divulgué au cours de l'été 2023. Les e-mails contenaient un fichier zip joint avec un exécutable (.exe).Cet exécutable a été observé en téléchargeant la charge utile Black Lockbit à partir de l'infrastructure de botnet Phorpiex.Les e-mails ont ciblé les organisations dans plusieurs verticales à travers le monde et semblaient opportunistes par rapport à spécifiquement ciblé.ProofPoint a observé un groupe d'activités utilisant le même alias «Jenny Green» avec des leurres liés à «votre document» livrant des logiciels malveillants Phorpiex dans les campagnes de messagerie depuis au moins janvier 2023. La chaîne d'attaque nécessite l'interaction de l'utilisateur et démarre lorsqu'un utilisateur final exécute l'exécutable compressé dans le fichier zip joint.Lockbit Black (AKA Lockbit 3.0) est une version de Lockbit Ransomware qui a été officiellement publié avec des capacités améliorées par les affiliés des Ransomware en juin 2022. Le Black Builder a donné aux acteurs de la menace accès à un rançon propriétaire et sophistiqué.La combinaison de ceci avec le botnet Phorpiex de longue date amplifie l'ampleur de ces campagnes de menace et augmente les chances d'attaques de ransomwares réussies. ## Analyse Microsoft Lockbit est un Ransomware-As-A-Service (RAAS) proposé géré par un groupe Microsoft Tracks en tant que [Storm-0396] (https://security.microsoft.com/thereatanalytics3/6cd57981-f221-4a99-9e90-103bf58fd6e9/analyStreportreportreportreport) (Dev-0396).Le modèle RAAS fournit des services d'économie cybercriminale aux attaquants qui n'ont pas les compétences nécessaires pour développer une charge utile des ransomwares en échange d'une partie des bénéfices.Le Lockbit Raas a ciblé et impactné des organisations à travers le monde, en restant l'un des meilleurs programmes RAAS, alors que les opérateurs continuent d'affiner et de faciliter les offres de lockbit et d'attirer de nouveaux affiliés. Phorpiex, autrement connu sous le nom de Trik, est un botnet en plusieurs parties.Ce malware a commencé la vie comme un ver connu pour affecter les utilisateurs en se propageant via des lecteurs USB amovibles et via des messages instantanés tels que Skype ou IRC.Dans le sillage du retrait d'Emotet \\, ce botnet diversifié son infrastructure pour devenir plus résilient.Pendant de nombreuses années, Phorpiex a utilisé des machines infectées pour fournir l'extorsion, les logiciels malveillants, le phishing et d'autres contenus par e-mail.Ces e-mails couvrent un ensemble incroyablement important de leurres, de lignes d'objet, de langues et de destinataires en raison de l'échelle des campagnes. ## Détections ** Microsoft Defender Antivirus ** Microsoft Defender Antivirus détecte les composants de la menace comme le malware suivant: - Trojan: Win32 / Phorpiex- Trojandownloader: Win32 / Phorpiex - ver: win32 / phorpiex - Trojan: Win32 / Lockbit - Ransom: Win32 / Lockbit- Comportement: win32 / lockbit - Comportement: win64 / lockbit ** Microsoft Defender pour le point de terminaison ** Les alertes avec le titre suivant dans le centre de sécurité peuvent indiquer une activité de menace sur votre réseau: - MALWOREAL PHORPIEX - Phorpiex C2 ## Recommandations La mise en | Ransomware Spam Malware Tool Vulnerability Threat | |||

| 2024-05-14 20:33:27 | Tout ce que Google a annoncé à l'E / S 2024: Gémeaux, recherche, projet Astra, détection de l'arnaque Everything Google Announced at I/O 2024: Gemini, Search, Project Astra, Scam Detection (lien direct) |

C'était l'IA toute la journée chez Google \'s Developer Keynote.La société a montré de nouveaux outils de chatbot alimentés par AI, de nouvelles capacités de recherche et un tas de mises à niveau de l'intelligence machine pour Android.

It was AI all day at Google\'s developer keynote. The company showed off new AI-powered chatbot tools, new search capabilities, and a bunch of machine intelligence upgrades for Android. |

Tool Mobile | |||

| 2024-05-14 13:58:40 | Échelle DevSecops avec des tests de sécurité des applications dynamiques (DAST) Scaling DevSecOps with Dynamic Application Security Testing (DAST) (lien direct) |

Le rôle du DAST dans les pratiques de DevseCops modernes

Dans le paysage rapide en évolution du développement de logiciels dirigés par l'IA, DevSecops aide à renforcer la sécurité et la qualité des applications.Les tests de sécurité des applications dynamiques (DAST) sont un outil clé qui aide à mettre à l'échelle votre programme DevSecops en facilitant des tests de sécurité continus et précis sur les applications en cours d'exécution.

Dast simule les attaques du monde réel, vous permettant d'identifier les faiblesses de sécurité et d'évaluer les défenses de votre application en réponse aux attaques réelles.Laissez \\ explorer certaines meilleures pratiques exploitables pour tirer parti de la DAST efficacement et renforcer vos initiatives DevSecops.

Intégration transparente dans les pipelines CI / CD

L'incorporation de scans DAST directement dans vos pipelines d'intégration et de livraison continue (CI / CD) aide à détecter les vulnérabilités d'exécution plus tôt dans votre processus de développement.Cette intégration permet des tests de sécurité automatique, avec chaque mise à jour de code, donnant aux développeurs des commentaires immédiats.Attraper des vulnérabilités tôt signifie moins…

The Role of DAST in Modern DevSecOps Practices In the swiftly evolving landscape of AI-driven software development, DevSecOps helps strengthen application security and quality. Dynamic Application Security Testing (DAST) is a key tool that helps scale your DevSecOps program by facilitating continuous and accurate security tests on running applications. DAST simulates real-world attacks, enabling you to identify security weaknesses and evaluate your application\'s defenses in response to actual attacks. Let\'s explore some actionable best practices to leverage DAST effectively and strengthen your DevSecOps initiatives. Seamless Integration into CI/CD Pipelines Incorporating DAST scans right into your continuous integration and delivery (CI/CD) pipelines helps detect runtime vulnerabilities earlier in your development process. This integration allows for automatic security testing, with every code update, giving developers immediate feedback. Catching vulnerabilities early means less… |

Tool Vulnerability | |||

| 2024-05-14 13:00:47 | Lecteur Foxit PDF «Design défectueux»: dangers cachés qui se cachent dans les outils communs Foxit PDF Reader “Flawed Design” : Hidden Dangers Lurking in Common Tools (lien direct) |

> Vulnérabilité accrue: la recherche sur les points de contrôle a identifié un modèle de comportement inhabituel impliquant l'exploitation du PDF, ciblant principalement les utilisateurs du lecteur Foxit PDF.Cet exploit déclenche des avertissements de sécurité qui pourraient tromper les utilisateurs sans méfiance dans l'exécution de commandes nuisibles, exploitant la psychologie humaine pour manipuler les utilisateurs pour donner accidentellement accès à des informations sensibles à l'e-crime à l'espionnage: la recherche sur le point de contrôle a observé des variantes de cet exploit étant activement utilisées dans la nature,Levier par divers acteurs de menace pour le crime électronique à l'espionnage et a étudié trois fichiers PDF dans les cas en profondeur sont devenus une partie intégrante de la communication numérique moderne.Les PDF ont évolué en un format standard pour [& # 8230;]

>Heightened vulnerability: Check Point Research has identified an unusual pattern of behavior involving PDF exploitation, mainly targeting users of Foxit PDF Reader. This exploit triggers security warnings that could deceive unsuspecting users into executing harmful commands, exploiting human psychology to manipulate users into accidentally providing access to sensitive information E-Crime to Espionage: Check Point Research has observed variants of this exploit being actively utilized in the wild, leveraged by various threat actors for e-crime to espionage and investigated three in depth-cases PDF files have become an integral part of modern digital communication. PDFs have evolved into a standard format for […] |

Tool Vulnerability Threat | ★★★ | ||

| 2024-05-14 11:09:32 | Le MSSP AD, un formidable outil pour sécuriser son Active Directory efficacement ? (lien direct) | Un Managed Security Service Provider Active Directory (MSSP AD) s'appuie sur des outils conçus pour analyser la configuration et la sécurité d'un annuaire Active Directory et détecter des attaques. | Tool | ★★★ | ||

| 2024-05-14 11:00:00 | Rooms – Créez des mondes 3D étonnants (lien direct) | Découvrez Rooms, une app gratuite pour créer, éditer et partager des mondes 3D étonnants. Avec une vaste bibliothèque de modèles et des outils puissants, donnez libre cours à votre créativité. | Tool | ★★ | ||

| 2024-05-14 10:00:00 | Comment DDR peut renforcer votre posture de sécurité How DDR Can Bolster Your Security Posture (lien direct) |

The content of this post is solely the responsibility of the author. LevelBlue does not adopt or endorse any of the views, positions, or information provided by the author in this article. Today’s threat landscape is as dangerous as it has ever been. Global unrest, emerging technologies, and economic downturn all contribute to persistently high cybercrime rates and a dire need for organizations of all types to improve their security posture. There are standard ways of achieving a solid security posture that most of us will already be aware of: awareness training, regular patch management, and robust authentication methods are some examples. But in the face of increasingly frequent and sophisticated attacks, many traditional security methods are fast becoming inadequate. But this fact is no reason to panic. Tools and technologies are available that stand as a bulwark against an onslaught of both internal and external threats. The most important of these is Data Detection and Response (DDR). Please keep reading to learn more about DDR, how it can bolster your security posture, and what threats it can mitigate. What is Data Detection and Response? Data Detection and Response (DDR) is a cybersecurity solution that identifies and responds to security incidents within an organization’s IT environment. These solutions monitor data and user activity around the clock to identify and mitigate potential threats that have already penetrated the network. How Can Data Detection and Response Bolster Your Security Posture? Preventing data exfiltration is DDR’s most important function and can go a long way to bolstering your security posture. By classifying data based on its content and lineage, DDR solutions build a picture of an organization’s enterprise environment, identify the data most at risk, and establish what constitutes normal behavior. The solution can identify and act on any anomalous behavior by doing so. For example, an employee attempting to download sensitive financial information to their personal account would be deemed anomalous behavior, and the solution would either notify the security team or act to prevent the exfiltration, depending on how sophisticated the solution is. But it’s worth looking a little deeper at what we mean by classifying data: Lineage - Data lineage refers to the historical record of data as it moves through various stages of its lifecycle, including its origins, transformations, and destinations. It tracks data flow from its source systems to its consumption points, providing insights into how data is created, manipulated, and used within an organization. Content - Data classification by content involves categorizing data based on its inherent characteristics, attributes, and meaning within a specific business context or domain. It considers data type, sensitivity, importance, and relevance to business processes or analytical requirements. This distinction is important because some DDR solutions only classify data by content, which can result in false positives. To expand upon the previous example, a DDR solution classifying data by content alone would only know that an employee was trying to download a spreadsheet full of numbers, not that the spreadsheet contained financial data; this means that even if the spreadsheet contained personal, non-sensitive data, the solution would flag this to security team | Ransomware Malware Tool Vulnerability Threat | ★★★ | ||

| 2024-05-14 09:09:52 | De l\'usage vertueux de l\'IA : les 10 atouts essentiels des outils de sécurité basés sur l\'IA (lien direct) | Voici en 10 points, les possibilités qu'offre l'IA pour optimiser vos systèmes de cybersécurité. | Tool | ★★ | ||

| 2024-05-14 06:00:46 | Arrêt de cybersécurité du mois: les attaques d'identité qui ciblent la chaîne d'approvisionnement Cybersecurity Stop of the Month: Impersonation Attacks that Target the Supply Chain (lien direct) |

This blog post is part of a monthly series, Cybersecurity Stop of the Month, which explores the ever-evolving tactics of today\'s cybercriminals. It focuses on the critical first three steps in the attack chain in the context of email threats. The goal of this series is to help you understand how to fortify your defenses to protect people and defend data against emerging threats in today\'s dynamic threat landscape. The critical first three steps of the attack chain-reconnaissance, initial compromise and persistence. So far in this series, we have examined these types of attacks: Supplier compromise EvilProxy SocGholish eSignature phishing QR code phishing Telephone-oriented attack delivery (TOAD) Payroll diversion MFA manipulation Supply chain compromise Multilayered malicious QR code attack In this post, we will look at how adversaries use impersonation via BEC to target the manufacturing supply chain. Background BEC attacks are sophisticated schemes that exploit human vulnerabilities and technological weaknesses. A bad actor will take the time to meticulously craft an email that appears to come from a trusted source, like a supervisor or a supplier. They aim to manipulate the email recipient into doing something that serves the attacker\'s interests. It\'s an effective tactic, too. The latest FBI Internet Crime Report notes that losses from BEC attacks exceeded $2.9 billion in 2023. Manufacturers are prime targets for cybercriminals for these reasons: Valuable intellectual property. The theft of patents, trade secrets and proprietary processes can be lucrative. Complex supply chains. Attackers who impersonate suppliers can easily exploit the interconnected nature of supply chains. Operational disruption. Disruption can cause a lot of damage. Attackers can use it for ransom demands, too. Financial fraud. Threat actors will try to manipulate these transactions so that they can commit financial fraud. They may attempt to alter bank routing information as part of their scheme, for example. The scenario Proofpoint recently caught a threat actor impersonating a legitimate supplier of a leading manufacturer of sustainable fiber-based packaging products. Having compromised the supplier\'s account, the imposter sent an email providing the manufacturer with new banking details, asking that payment for an invoice be sent to a different bank account. If the manufacturer had complied with the request, the funds would have been stolen. The threat: How did the attack happen? Here is a closer look at how the attack unfolded: 1. The initial message. A legitimate supplier sent an initial outreach email from their account to the manufacturing company using an email address from their official account. The message included details about a real invoice that was pending payment. The initial email sent from the supplier. 2. The deceptive message. Unfortunately, subsequent messages were not sent from the supplier, but from a threat actor who was pretending to work there. While this next message also came from the supplier\'s account, the account had been compromised by an attacker. This deceptive email included an attachment that included new bank payment routing information. Proofpoint detected and blocked this impersonation email. In an attempt to get a response, the threat actor sent a follow-up email using a lookalike domain that ended in “.cam” instead of “.com.” Proofpoint also condemned this message. An email the attacker sent to mimic the supplier used a lookalike domain. Detection: How did Proofpoint prevent this attack? Proofpoint has a multilayered detection stack that uses a sophisticated blend of artificial intelligence (AI) and machine learning (ML) detection | Ransomware Data Breach Tool Vulnerability Threat | ChatGPT | ★★ | |

| 2024-05-13 13:30:14 | Faits saillants hebdomadaires, 13 mai 2024 Weekly OSINT Highlights, 13 May 2024 (lien direct) |

## Instantané La semaine dernière, les rapports de \\ de OSINT mettent en évidence une gamme de cyber-menaces et de tactiques d'attaque en évolution orchestrée par des acteurs de menace sophistiqués.Les articles discutent d'une variété de vecteurs d'attaque, notamment l'exploitation des vulnérabilités logicielles (comme dans les appliances VPN Secure Ivanti Secure et Laravel), le malvertissant via Google Search Ads et les invites de mise à jour de navigateur trompeuses utilisées pour distribuer des logiciels malveillants comme Socgholish.Les acteurs de la menace identifiés dans ces rapports, y compris des groupes APT comme APT42 (Mint Sandstorm) et Kimsuky (Emerald Sleet), démontrent des tactiques d'ingénierie sociale avancées, des portes dérobées et des efforts de reconnaissance persistants ciblant les ONG, les organisations de médias et les entreprises.Les attaquants exploitent les sites Web compromis, les plateformes de médias sociaux et les outils de gestion du système pour établir des anciens et exécuter des commandes distantes, soulignant la nécessité de défenses de cybersécurité robustes et une vigilance accrue pour lutter efficacement ces menaces en évolution. ## Description 1. ** [Nouvelle chaîne d'infection associée à Darkgate Malware] (https://security.microsoft.com/intel-explorer/articles/1db83f2c) **: Les chercheurs de McAfee Labs ont découvert une nouvelle chaîne d'infection liée à Darkgate, une télécommandeAccès à Trojan (rat) commercialisé sur un forum de cybercriminalité en langue russe.Darkgate utilise des fonctionnalités diverses comme l'injection de processus, le keylogging et le vol de données, et il échappe à la détection en utilisant des tactiques d'évasion comme le contournementMicrosoft Defender SmartScreen. 2. ** [Évolution du chargeur de logiciels malveillants Hijackloader] (https://security.microsoft.com/intel-explorer/Articles / 8c997d7c) **: Zscaler rapporte sur l'évolution de Hijackloader, un chargeur de logiciels malveillants modulaire avec de nouvelles techniques d'évasion ciblant l'antivirus Windows Defender et le contrôle des comptes d'utilisateurs (UAC).Hijackloader offre diverses familles de logiciels malveillants comme Amadey, Lumma Stealer et Remcos Rat grâce à des techniques impliquant des images PNG et un décryptage. 3. ** [Kimsuky Group \'s (Emerald Sleet) Sophistiqué Espionage Tactics] (https://security.microsoft.com/intel-explorer/articles/6e7f4a30) **: Kimsuky (suivi sous le nom de Sleet Emerald par Microsoft)Emploie les plateformes de médias sociaux et les outils de gestion des systèmes pour l'espionnage, ciblant les individus des droits de l'homme et des affaires de la sécurité nord-coréennes.Ils utilisent de faux profils Facebook, de faux entretiens d'embauche et des fichiers malveillants de la console de gestion Microsoft (MMC) pour exécuter des commandes distantes et établir des canaux de commande et de contrôle (C2). 4. ** [Distribution des logiciels malveillants via Google Search Ads Exploitation] (https://security.microsoft.com/intel-explorer/articles/1f1ae96f): ** Les acteurs de la menace tirent parti des annonces de recherche Google pour distribuer des logiciels malveillants via des packages MSI, la mascarradagecomme un logiciel légitime comme la notion.Lors de l'interaction, les scripts PowerShell s'exécutent pour injecter des logiciels malveillants Zgrat, démontrant des techniques sophistiquées pour contourner les mesures de sécurité et contrôler les systèmes infectés. 5. **[Exploitation of Ivanti Pulse Secure VPN Vulnerabilities](https://security.microsoft.com/intel-explorer/articles/2d95eb1b):** Attackers exploit vulnerabilities (CVE-2023-46805 and CVE-2024-21887) In Ivanti Pulse Secure VPN Appliances pour livrer le botnet Mirai et d'autres logiciels malveillants.Ces vulnérabilités permettent l'exécution du code distant et le contournement des mécanismes d'authentification, ce qui constitue des menaces importantes à la sécurité du réseau à l'échelle mondia | Spam Malware Tool Vulnerability Threat Cloud | APT 42 | ★★ | |

| 2024-05-13 04:31:34 | L'importance de la découverte passive des actifs The Importance of Passive Asset Discovery (lien direct) |

C'est la cinquième exigence de CIS Control 1: Utilisez un outil de découverte d'actifs passifs.Cela semble assez simple.Mais qu'est-ce que ça veut dire?Et quoi, en particulier, rend si important qu'il soit devenu l'une des cinq premières exigences des contrôles CIS largement appliqués utilisés par tant d'organisations pour établir leurs niveaux les plus élémentaires de cyber-hygiène?L'utilité de la découverte passive des actifs et l'importance de trouver le bon outil de découverte passive des actifs passive sont les sujets du blog d'aujourd'hui.Qu'est-ce que la découverte des actifs?La découverte des actifs est la possibilité de fournir la visibilité de tous les appareils situés dans un ...

It\'s the fifth requirement in CIS Control 1 : Use a passive asset discovery tool. Sounds simple enough. But what does it mean? And what, specifically, makes it so important that it became one of the first five requirements of the widely applied CIS Controls used by so many organizations to establish their most basic levels of cyber hygiene? The usefulness of passive asset discovery and the importance of finding the right passive asset discovery tool are the subjects of today\'s blog. What Is Asset Discovery? Asset discovery is the ability to provide visibility of all devices located within an... |

Tool | ★★★ | ||

| 2024-05-12 19:34:31 | CodingFont – Trouvez la police parfaite pour votre éditeur de code (lien direct) | CodeFont est un site qui vous aide à choisir la meilleure police pour coder. Comparez des dizaines de polices et trouvez celle qui vous convient, pour un confort optimal et un gain de productivité. Découvrez ce projet amusant conçu avec des outils no-code. | Tool Legislation | ★★ | ||

| 2024-05-10 19:33:41 | Les pirates nord-coréens abusant de la console de gestion Facebook & MS North Korean Hackers Abusing Facebook & MS Management Console (lien direct) |

## Instantané

Le groupe de piratage nord-coréen Kimsuky a été observé à l'aide de méthodes sophistiquées pour mener des activités d'espionnage, y compris l'exploitation des plateformes de médias sociaux et des outils de gestion du système.

** Microsoft suit Kimsuky en tant que grésil émeraude.[En savoir plus sur le grésil émeraude ici.] (Https://security.microsoft.com/intel-profiles/f1e214422dcaf4fb337dc703ee4ed596d8ae16f942f442b895752ad9f41dd58e) **

## Description

Le groupe a utilisé de faux profils Facebook pour cibler les personnes impliquées dans les droits de l'homme et les affaires de la sécurité nord-coréennes, s'engageant avec des cibles potentielles par le biais de demandes d'amis et de messages personnels.Cette tactique d'ingénierie sociale est conçue pour renforcer la confiance et attirer les cibles dans un piège, conduisant finalement au partage de liens ou de documents malveillants.

De plus, Kimsuky a adopté des fichiers Microsoft Management Console (MMC), déguisés en documents inoffensifs, pour exécuter des commandes malveillantes sur les systèmes des victimes.Une fois ouvertes, ces fichiers peuvent potentiellement permettre aux attaquants de prendre le contrôle du système ou des informations sensibles à l'exfiltrat, établissant finalement un canal de commande et de contrôle (C2) pour gérer les systèmes compromis à distance.L'utilisation de plateformes de médias sociaux comme Facebook pour les contacts initiaux et le déploiement d'outils de gestion du système pour exécuter des attaques représentent une escalade importante des tactiques de cyber-menace.

Ces méthodes indiquent un changement vers des attaques plus furtives et socialement modifiées qui peuvent contourner les mesures de sécurité conventionnelles.Les activités récentes du groupe Kimsuky soulignent l'évolution continue des acteurs cyber-menaces et la nécessité de défenses de cybersécurité robustes, soulignant l'importance d'une vigilance améliorée concernant les interactions sur les réseaux sociaux et la mise en œuvre de systèmes de détection de menace avancés pour contrer ces menaces.

## Les références

["Les pirates nord-coréens abusant de la console de gestion Facebook & MS"] (https://gbhackers.com/north-korean-hackers-abusing/) gbhackers.(Consulté en 2024-05-10)

## Snapshot The North Korean hacking group Kimsuky has been observed using sophisticated methods to conduct espionage activities, including the exploitation of social media platforms and system management tools. **Microsoft tracks Kimsuky as Emerald Sleet. [Read more about Emerald Sleet here.](https://security.microsoft.com/intel-profiles/f1e214422dcaf4fb337dc703ee4ed596d8ae16f942f442b895752ad9f41dd58e)** ## Description The group has been using fake Facebook profiles to target individuals involved in North Korean human rights and security affairs, engaging with potential targets through friend requests and personal messages. This social engineering tactic is designed to build trust and lure the targets into a trap, eventually leading to the sharing of malicious links or documents. Additionally, Kimsuky has adopted Microsoft Management Console (MMC) files, disguised as innocuous documents, to execute malicious commands on victims\' systems. Once opened, these files can potentially allow the attackers to gain control over the system or exfiltrate sensitive information, ultimately establishing a command and control (C2) channel to manage the compromised systems remotely. The use of social media platforms like Facebook for initial contact and the deployment of system management tools for executing attacks represents a significant escalation in cyber threat tactics. These methods indicate a shift towards more stealthy and socially engineered attacks that can bypass conventional security measures. The recent activities of the Kimsuky group underscore the continuous evolution of cyber threat actors and the need for robust cyb |

Tool Threat | ★★★★ | ||

| 2024-05-10 18:22:00 | Censysgpt: menace alimentée par AI pour la chasse aux pros de la cybersécurité (webinaire) CensysGPT: AI-Powered Threat Hunting for Cybersecurity Pros (Webinar) (lien direct) |

L'intelligence artificielle (IA) transforme la cybersécurité, et ceux qui dirigent la charge l'utilisent pour déjouer les cyber-menaces de plus en plus avancées.

Rejoignez-nous pour un webinaire passionnant, "L'avenir de la chasse aux menaces est propulsé par une AI générative", où vous explorez comment les outils de l'IA façonnent l'avenir des défenses de la cybersécurité.

Pendant la session, le chercheur de la sécurité des censurons Aidan Holland

Artificial intelligence (AI) is transforming cybersecurity, and those leading the charge are using it to outsmart increasingly advanced cyber threats. Join us for an exciting webinar, "The Future of Threat Hunting is Powered by Generative AI," where you\'ll explore how AI tools are shaping the future of cybersecurity defenses. During the session, Censys Security Researcher Aidan Holland will |

Tool Threat | ★★★ | ||

| 2024-05-10 18:10:30 | Reality Defender gagne le concours de bac à sable RSAC Innovation Reality Defender Wins RSAC Innovation Sandbox Competition (lien direct) |

Dans un champ d'épaisseur avec des startups de cybersécurité montrant comment ils utilisent l'IA et les LLM, Reality Defender s'est démarqué de son outil pour détecter et étiqueter DeepFakes et d'autres contenus artificiels.

In a field thick with cybersecurity startups showing off how they use AI and LLMs, Reality Defender stood out for its tool for detecting and labeling deepfakes and other artificial content. |

Tool | ★★★ | ||

| 2024-05-10 16:50:08 | Socgholish attaque les entreprises via de fausses mises à jour du navigateur SocGholish Attacks Enterprises Via Fake Browser Updates (lien direct) |

## Instantané

Socgholish (également connu sous le nom de FakeUpdates), un logiciel malveillant connu pour sa furtivité et la complexité de ses mécanismes de livraison, cible les entreprises avec des invites de mise à jour de navigateur trompeuse.

## Description

Comme indiqué par Esesentire, des sites Web légitimes compromis servent de vecteur d'infection, où le code JavaScript malveillant est injecté pour inciter les utilisateurs à télécharger des mises à jour du navigateur.Les fichiers téléchargés contiennent des logiciels malveillants SocGholish, en lançant le processus d'infection lors de l'exécution.

Le script utilise diverses techniques pour éviter la détection et échapper à l'analyse.Tout d'abord, il vérifie si le navigateur est contrôlé par des outils d'automatisation et termine l'exécution s'il est détecté.Par la suite, il examine si la fenêtre du navigateur a subi une manipulation importante pour déterminer si l'environnement est surveillé.De plus, il inspecte des cookies WordPress spécifiques pour arrêter d'autres actions si l'utilisateur est connecté à un site WordPress.Si aucune de ces conditions ne s'applique, il établit un écouteur d'événements de mouvement de souris, déclenchant le chargement du script uniquement après l'interaction de l'utilisateur, susceptible de contourner les mécanismes de détection ciblant l'activité malveillante lors du chargement de la page.

Après le compromis initial, les attaquants se sont engagés dans l'activité pratique des panneaux et des techniques de vie pour extraire les mots de passe stockés des navigateurs, décrypter et effectuer une reconnaissance.Notamment, les attaquants ont également inséré des balises Web dans les signatures par e-mail et les partages de réseau pour tracer les relations commerciales.Esesentire affirme que cela peut être un effort pour cibler les organisations d'intérêt connexes.

## Détections

** Microsoft Defender Antivirus **

Microsoft Defender Antivirus détecte les composants de la menace comme le malware suivant:

- [Comportement: win32 / socgolsh] (https://www.microsoft.com/en-us/wdsi/therets/malware-encycopedia-dercription?name=behavior:win32/socgolsh.sB & menaceid = -2147152249)

- [Trojan: JS / FakeUpdate] (https://www.microsoft.com/en-us/wdsi/therets/malware-encycopedia-dercription?name=trojan:js/fakeupdate.c& threattid=-2147150555)

- [Trojandownloader: JS / Socgholish] (https://www.microsoft.com/en-us/wdsi/Threats/Malware-Cycopedia-DEscription? Name = Trojandownloader: JS / SocGholish! MSR & menaceID = -2147135220)

## Les références

[SocGholish vise les pairs des victimes] (https://www.esentire.com/blog/socgholish-sets-sights-on-victim-peers).ESENTRE (consulté le 05-10-2024)

[Socgholish attaque les entreprises via de fausses mises à jour du navigateur] (https://gbhackers.com/socgholish-attacks-fake-browser/).GBHACKERS (consulté le 05-10-2024)

## Snapshot SocGholish (also known as FakeUpdates), a malware known for its stealth and the intricacy of its delivery mechanisms, is targeting enterprises with deceptive browser update prompts. ## Description As reported by eSentire, compromised legitimate websites serve as the infection vector, where malicious JavaScript code is injected to prompt users to download browser updates. The downloaded files contain SocGholish malware, initiating the infection process upon execution. The script employs various techniques to avoid detection and evade analysis. First, it checks if the browser is being controlled by automation tools and terminates execution if detected. Subsequently, it scrutinizes if the browser window has undergone significant manipulation to determine if the environment is being monitored. Additionally, it inspects for specific WordPress cookies to halt further actions if the user is logged into a WordPress site. If none of these conditions apply, it establishes a mouse movement event listener, tr |

Malware Tool Threat | ★★★ | ||

| 2024-05-09 16:11:06 | Mises à jour de Hijackloader HijackLoader Updates (lien direct) |

## Instantané

Des chercheurs de Zscaler ont publié un rapport sur l'évolution de Hijackloader, un chargeur de logiciels malveillants et ses nouvelles tactiques d'évasion.

## Description

Hijackloader, également connu sous le nom de chargeur IDAT, a émergé en 2023 comme un chargeur de logiciels malveillants équipé de modules polyvalents pour l'injection et l'exécution de code.Hijackloader a une architecture modulaire, un attribut qui le distingue des chargeurs typiques.

Les chercheurs de ZSCaler ont analysé une nouvelle variante Hijackloader qui présente des techniques d'évasion améliorées.Ces améliorations visent à aider à la furtivité du malware, prolongeant sa capacité à échapper à la détection.La dernière version de Hijackloader introduit des modules pour contourner Windows Defender Antivirus, Courtmvant User Compte Control (UAC), EVADER LE HOCKING API COMMENT utilisé par des outils de sécurité et utiliser des creux de processus.

Le mécanisme de livraison de Hijackloader \\ implique l'utilisation d'une image PNG, décryptée et analysée pour charger l'étape suivante de l'attaque.Hijackloader a été observé servant de mécanisme de livraison pour diverses familles de logiciels malveillants, notamment Amadey, [Lumma Stealer] (https: //sip.security.microsoft.com/intel-profiles/33933578825488511c30b0728dd3c4f8b5ca20e41c285a56f796eb39f57531ad), Racoon Stealer V2 et Remcos Rat.

## Détections

Microsoft Defender ANtivirus détecte les composants de menace comme le malware suivant:

- [Trojan: Win32 / Hijackloader] (https://www.microsoft.com/en-us/wdsi/therets/malware-encycopedia-description?name=trojan:win32/hijackloader.ahj!mtb& ;heted=-2147058662)

## Les références

[Hijackloader Mises à jour] (https://www.zscaler.com/blogs/security-research/hijackloader-updates).Zscaler (consulté en 2024-05-09)

## Snapshot Researchers at Zscaler have published a report about the evolution of HijackLoader, a malware loader, and its new evasion tactics. ## Description HijackLoader, also known as IDAT Loader, emerged in 2023 as a malware loader equipped with versatile modules for injecting and executing code. HijackLoader has modular architecture, an attribute that sets it apart from typical loaders. Zscaler researchers analyzed a new HijackLoader variant that features upgraded evasion techniques. These enhancements aim to aid in the malware\'s stealth, prolonging its ability to evade detection. The latest version of HijackLoader introduces modules to bypass Windows Defender Antivirus, circumvent User Account Control (UAC), evade inline API hooking commonly used by security tools, and utilize process hollowing. HijackLoader\'s delivery mechanism involves utilizing a PNG image, decrypted and parsed to load the subsequent stage of the attack. HijackLoader has been observed serving as a delivery mechinism for various malware families, including Amadey, [Lumma Stealer](https://sip.security.microsoft.com/intel-profiles/33933578825488511c30b0728dd3c4f8b5ca20e41c285a56f796eb39f57531ad), Racoon Stealer v2, and Remcos RAT. ## Detections Microsoft Defender Antivirus detects threat components as the following malware: - [Trojan:Win32/HijackLoader](https://www.microsoft.com/en-us/wdsi/threats/malware-encyclopedia-description?Name=Trojan:Win32/HijackLoader.AHJ!MTB&threatId=-2147058662) ## References [HijackLoader Updates](https://www.zscaler.com/blogs/security-research/hijackloader-updates). Zscaler (accessed 2024-05-09) |

Malware Tool Threat | ★★★ | ||

| 2024-05-09 16:05:57 | Comment les criminels utilisent une IA générative How Criminals Are Using Generative AI (lien direct) |

Il y a un Nouveau rapport Sur la façon dont les criminels utilisent des outils d'IA génératifs:

Takeways clés:

Les taux d'adoption des technologies de l'IA parmi les criminels sont à la traîne des taux de leurs homologues de l'industrie en raison de la nature évolutive de la cybercriminalité.

Par rapport à l'année dernière, les criminels semblent avoir abandonné toute tentative de formation de vrais modèles criminels de grande langue (LLM).Au lieu de cela, ce sont des jailbreuses existantes.

Nous voyons enfin l'émergence de véritables services criminels Deepfake, certains contournant la vérification des utilisateurs utilisés dans les services financiers.

There’s a new report on how criminals are using generative AI tools: Key Takeaways: Adoption rates of AI technologies among criminals lag behind the rates of their industry counterparts because of the evolving nature of cybercrime. Compared to last year, criminals seem to have abandoned any attempt at training real criminal large language models (LLMs). Instead, they are jailbreaking existing ones. We are finally seeing the emergence of actual criminal deepfake services, with some bypassing user verification used in financial services. |

Tool | ★★★ | ||

| 2024-05-09 13:00:21 | Avril 2024 \\'s le plus recherché des logiciels malveillants: surtension dans les attaques AndroxGH0st et la baisse de Lockbit3 April 2024\\'s Most Wanted Malware: Surge in Androxgh0st Attacks and the Decline of LockBit3 (lien direct) |

> Les chercheurs ont récemment identifié un pic dans les attaques AndroxGH0st, un Troie qui cible les plates-formes Windows, Mac et Linux, qui l'ont vu sauter directement à la deuxième place de la liste des logiciels malveillants.Pendant ce temps, Lockbit3 reste étroitement le premier groupe de ransomwares, malgré une réduction de sa prévalence, notre dernier indice de menace mondial pour avril 2024 SAW, les chercheurs ont révélé une augmentation significative de l'utilisation des attaques AndroxGH0st, le malware étant utilisé comme un outil pour voler des informations sensibles à l'aidebotnets.Parallèlement, Lockbit3 est resté le groupe de ransomware le plus répandu en avril, malgré une baisse de 55% de son taux de détection depuis le début [& # 8230;]

>Researchers recently identified a spike in Androxgh0st attacks, a Trojan that targets Windows, Mac and Linux platforms, which saw it jump straight into second place in the top malware list. Meanwhile, LockBit3 narrowly remains the top ransomware group, despite a reduction in its prevalence Our latest Global Threat Index for April 2024 saw researchers revealed a significant increase in the use of Androxgh0st attacks, with the malware being used as a tool for stealing sensitive information using botnets. Meanwhile, LockBit3 remained the most prevalent ransomware group in April, despite a 55% drop in its rate of detection since the beginning […] |

Ransomware Malware Tool Threat | ★★★ | ||

| 2024-05-09 06:00:11 | Ummasking Tycoon 2FA: Un kit de phishing furtif utilisé pour contourner Microsoft 365 et Google MFA Unmasking Tycoon 2FA: A Stealthy Phishing Kit Used to Bypass Microsoft 365 and Google MFA (lien direct) |

Tycoon 2FA is a phishing-as-a-service (PhaaS) platform that was first seen in August 2023. Like many phish kits, it bypasses multifactor authentication (MFA) protections and poses a significant threat to users. Lately, Tycoon 2FA has been grabbing headlines because of its role in ongoing campaigns designed to target Microsoft 365 and Gmail accounts. This blog post is a rundown of how these attacks work, how they\'re evolving, what they look like in the real world-and how Proofpoint can help. How it works Tycoon 2FA operates as an adversary-in-the-middle (AitM) phishing kit. Its primary function is to harvest Microsoft 365 and Gmail session cookies. Attackers use these cookies to circumvent MFA access controls during subsequent authentication. That allows them to gain unauthorized access to a user\'s accounts, systems and cloud services-even those that have additional security measures in place. What\'s new In March 2024, the group behind Tycoon 2FA released an updated version of the kit. This new version boasts enhanced detection evasion capabilities that make it even harder for security systems to identify and block the kit. Significant alterations to the kit\'s JavaScript and HTML code have been implemented to increase its stealthiness and effectiveness. These changes include: Obfuscation techniques that scramble the code, making it difficult to understand Dynamic code generation that alters the code each time it runs, thereby enabling it to evade signature-based detection systems Where to find it The group behind Tycoon 2FA sells ready-to-use phishing pages for Microsoft 365 and Gmail via Telegram, a malicious cloud-based encrypted messaging service. Prices start at $120 for 10 days of access to the service, with variations based on top-level domains (TLDs). This business model broadens the potential pool of attackers because it allows less technically skilled bad actors to launch sophisticated phishing attacks. What an attack looks like Tycoon 2FA relies on attacker-controlled infrastructure to host the phishing webpage. Through the use of a “reverse proxy,” the platform allows the interception of victims\' entered credentials. The credentials are then relayed to the legitimate service for a transparent, successful login, prompting MFA requests. The resulting session cookies are relayed back to the threat actors. The stolen session credentials allow the attackers to bypass a company\'s MFA protection if they remain active. This gives them unauthorized access to the user\'s account. Real-world examples Since December 2023, Proofpoint has observed phishing landing pages that use Tycoon 2FA to facilitate MFA token theft and bypass. Proofpoint TAP Dashboard campaign snapshot from December campaigns. A forensics snapshot that showcases our Emerging Threats rules, which detect the Tycoon 2FA landing pages. QR code and voicemail lure examples for the Tycoon 2FA threats that were seen in late 2023. In the next steps of the attack chain, the user is directed to a CAPTCHA landing page and then to a final landing page that the attackers use to harvest credentials. Proofpoint PTIS portal Threat Tippers around Tycoon 2FA phish threats that were curated for security awareness and training teams and end users. A PSAT portal snapshot that showcases Threat Alerts around Tycoon 2FA phish threats (bonus-themed and WordPress lures). The lures the attackers use include the following. Malicious links in emails to fake authentication landing pages Voicemail-themed threats Attached PDFs with QR codes that lead to phishing landing pages These lures are designed to trick users into providing their login credentials and sensitive information. In the threats Proofpoint has seen, lure themes have frequently been related to company bonuses, payroll increases and bogus WordPress updates. However, it is impor | Tool Threat Prediction Cloud | ★★★ | ||

| 2024-05-09 00:49:06 | Les pirates abusent des annonces de recherche Google pour livrer des logiciels malveillants pleins de MSI Hackers Abuse Google Search Ads to Deliver MSI-Packed Malware (lien direct) |

## Instantané Les chercheurs en sécurité ont identifié une nouvelle campagne dans laquelle les pirates exploitent des annonces de recherche Google pour distribuer des logiciels malveillants via des packages MSI (Microsoft Installer).Cette campagne, impliquant le chargeur de logiciels malveillants connue sous le nom de FakeBat, cible les utilisateurs sans méfiance en se faisant passer pour des téléchargements de logiciels légitimes. ## Description L'attaque commence par une annonce de recherche Google qui semble légitime, en utilisant l'adresse du site Web réel des logiciels populaires comme la notion.Cependant, l'annonce est une façade, achetée par des acteurs de la menace qui ont toujours utilisé des identités liées au Kazakhstan.Cliquez sur les redirections publicitaires vers un site d'apparence hébergé chez Notilion \ [. \] Co.Le site incite les utilisateurs à télécharger ce qui semble être un programme d'installation de logiciel standard au format MSIX, signé sous le nom apparemment crédible «Forth View Designs Ltd.» Lors de l'exécution du programme d'installation MSIX, un script PowerShell caché est activé.Les commandes PowerShell exécutées au cours de ce processus sont conçues pour contourner les mesures de sécurité locales et injecter les logiciels malveillants Zgrat directement dans les processus système, prenant efficacement le contrôle de la machine infectée.La campagne utilise un service Click Tracker pour gérer l'efficacité de l'annonce et filtrer le trafic indésirable.Cette étape implique un domaine intermédiaire qui sépare l'URL malveillante de la publicité Google, améliorant la furtivité de l'attaque.Une fois les logiciels malveillants installés, le script PowerShell atteint le serveur FakeBat C2, qui dicte les actions suivantes, y compris la livraison de la charge utile Zgrat.Cet incident met en évidence les risques en cours associés à la malvertisation et à la sophistication des cyber-menaces modernes. ## Analyse Microsoft Malvertising a fait les gros titres de l'OSINT ces derniers mois avec des nombres d'incidences et des acteurs de menace utilisant des techniques de plus en plus sophistiquées pour distribuer des logiciels malveillants et des systèmes de compromis.Microsoft a suivi les tendances à travers des incidents et des observations de malvertising récents de toute la communauté de la sécurité.Ces tendances incluent la diversification des charges utiles, l'émergence des logiciels malveillants MSIX et l'amélioration du clochard et de l'évasion. En savoir plus sur [les tendances récentes de l'osint en malvertising] (https://sip.security.microsoft.com/intel-explorer/articles/003295ff) et la tendance plus large des [acteurs de menace motivés financièrement l'installateur d'application] (https: //security.microsoft.com/intel-explorer/articles/74368091). Les groupes de cybercrimins sont probablement à l'origine de la majorité des activités de malvertisation, à en juger par un examen des rapports open-source.Dans l'économie souterraine, les forums criminels et les marchés facilitent l'échange de services et d'outils adaptés à la malvertisation.Cet écosystème rend ces tactiques accessibles et rentables pour un large éventail de cybercriminels. Les acteurs de la menace active dans ce domaine incluent les acteurs que Microsoft suit comme [Storm-0569] (https://security.microsoft.com/Thereatanalytics3/6d557f37-0952-4a05-bdc5-d40d6742fbaf/analystreport) et [Storm-1113] (HTTPS: //sip.security.microsoft.com/intel-profiles/4847b8382f24f3cd10d4cf3acdda5c59d5c48df64b042590436be6e92e1b232f). ## Détections Microsoft Defender Antivirus détecte les composants de la menace comme suitmalware: *** Fakebat / Eugenloader *** - [Trojandownloader: PowerShell / EugenLoader] (https://www.microsoft.com/en-us/wdsi/atherets/malwarE-SencyClopedia-Description? Name = Trojandownloader: PowerShell / Eugenloader.a & menaceID = -214706790) - [Trojan: Win32 / EugenlOader] | Ransomware Malware Tool Threat Prediction Cloud | ★★★ | ||

| 2024-05-08 14:23:13 | L'atelier gratuit des conseillers à risque de sécurité autorise les organisations à sélectionner des outils de sécurité optimaux OT Free Workshop from Security Risk Advisors Empowers Organizations to Select Optimal OT Security Tools (lien direct) |

> Par cybernewswire

Philadelphie, Pennsylvanie, 8 mai 2024, CyberNewswire Security Risk Advisors (SRA) annonce le lancement de leur sélection de détection OT / XIOT & # 8230;

Ceci est un article de HackRead.com Lire la publication originale: L'atelier gratuit des conseillers à risque de sécurité permet aux organisations de sélectionner des outils de sécurité OT optimaux

>By cybernewswire Philadelphia, Pennsylvania, May 8th, 2024, CyberNewsWire Security Risk Advisors (SRA) announces the launch of their OT/XIoT Detection Selection… This is a post from HackRead.com Read the original post: Free Workshop from Security Risk Advisors Empowers Organizations to Select Optimal OT Security Tools |

Tool Industrial | ★★★ | ||

| 2024-05-08 11:45:22 | 10 outils chauds de cybersécurité AI au RSAC 2024 10 Hot AI Cybersecurity Tools At RSAC 2024 (lien direct) |

> Par cybernewswire

Philadelphie, Pennsylvanie, 8 mai 2024, CyberNewswire Security Risk Advisors (SRA) annonce le lancement de leur sélection de détection OT / XIOT & # 8230;

Ceci est un article de HackRead.com Lire la publication originale: L'atelier gratuit des conseillers à risque de sécurité permet aux organisations de sélectionner des outils de sécurité OT optimaux

>By cybernewswire Philadelphia, Pennsylvania, May 8th, 2024, CyberNewsWire Security Risk Advisors (SRA) announces the launch of their OT/XIoT Detection Selection… This is a post from HackRead.com Read the original post: Free Workshop from Security Risk Advisors Empowers Organizations to Select Optimal OT Security Tools |

Tool | ★★ | ||

| 2024-05-08 07:00:00 | Fabric – Un framework open source pour travailler main dans la main avec l\'IA (lien direct) | Découvrez comment utiliser l'IA pour booster votre créativité et productivité. Des outils et exemples concrets pour intégrer l'IA dans vos workflows. | Tool | ★★★★ | ||

| 2024-05-08 06:00:27 | Comment les attaquants utilisent-ils des e-mails usurpés pour détourner vos communications commerciales?4 scénarios de risque How Do Attackers Use Spoofed Email to Hijack Your Business Communications? 4 Risk Scenarios (lien direct) |

When you hear the term “spoofed” email, does business email compromise (BEC) come to mind? It does for many people-especially security leaders. BEC is a form of email fraud, and it has been a top concern for chief information security officers for years. BEC scams are a costly problem. The latest Internet Crime Report from the FBI\'s Internet Crime Complaint Center (IC3) notes that adjusted losses from BEC were $2.9 billion last year. Since 2013, accumulated financial losses due to BEC have reached nearly $53 billion. Spoofing is impersonation, and it is the essence of email fraud. It is also one of the most common techniques used in other types of attacks like phishing and ransomware. Your business, like many, probably focuses on stopping spoofed emails before they can reach employees\' inboxes. However, there is more to worry about. Spoofed email has the potential to damage your brand reputation and jeopardize your business ecosystem, too. In this post, we will explore various impersonation risk scenarios. But first, let\'s look at some common tactics. Impersonation tactics Here are some common methods bad actors use to impersonate others so they can further their attacks. Display name spoofing. The display name appears in the “From:” field of an email. It is the easiest email identifier to manipulate. Attackers forge email headers so that client software displays the fraudulent sender, which most users take at face value. Domain spoofing. Bad actors will use an exact match of an organization\'s domain to launch this type of fraud attack. Attackers who engage in domain spoofing will attempt to imitate the sending server or sending domain. Lookalike domains. Third parties can register lookalike domains and send email that appears to have come from a trusted source. Compromised supplier accounts. In some advanced attacks, attackers will compromise an account from a supplier that works with the business that they want to target. They will use the compromised supplier account to hijack the email communication between their target and its supplier. Eventually, attackers are in a position to launch an attack or solicit fraudulent payment or sensitive data. Attack scenarios Now, let\'s dive into how attackers can use spoofed emails to exploit the trusted relationships you have with your customers, business partners, suppliers and employees. Scenario 1: Impersonate you to target your employees You are probably most familiar with the first scenario, where attackers pretend to be someone within your company, like your CEO or manager. The scam often starts with a simple lure that seems to be a benign message like: How is your day? Are you at your desk? Can you help me with something urgent? Once attackers get a victim to engage, the conversation evolves. The bad actor may request the victim to purchase gift cards for them, proceed with a fraudulent payment, or share confidential data. Not only can attackers impersonate executives, but they can also pretend to be general employees asking human resources to redirect their payrolls. In short, it doesn\'t matter what a victim\'s role is. Anyone can be impersonated to target anyone within an organization. An example of a simple lure where the attacker used display name spoofing to impersonate Ken, the CEO. Another example of a BEC lure where an attacker used a lookalike domain of Watertronics (vs. waltertronics, in the example) to spoof their CEO. Scenario 2: Exploit your suppliers or business partners to target your employees The most common theme in this scenario is supplier invoicing fraud. Bad actors will exploit a company\'s suppliers using tactics such as malicious lookalike domains of suppliers or compromised supplier accounts to either send a fake invoice or request the victim to redirect the payment to a bank account that the attackers control. (Sometimes, we see multiple | Ransomware Malware Tool Threat Cloud | ★★★ | ||

| 2024-05-08 00:59:58 | Cas de distribution de logiciels malveillants liant le site Web de jeu illégal ciblant le serveur Web coréen Case of Malware Distribution Linking to Illegal Gambling Website Targeting Korean Web Server (lien direct) |

Ahnlab Security Intelligence Center (ASEC) a découvert des preuves d'une souche malveillante distribuée aux serveurs Web au sudLa Corée, conduisant les utilisateurs à un site de jeu illégal.Après avoir initialement infiltré un serveur Web Windows Information (IIS) des services d'information sur Internet (IIS) mal gérés en Corée, l'acteur de menace a installé la porte arrière de METERPRETRER, un outil de transfert de port et un outil de logiciel malveillant du module IIS.Ils ont ensuite utilisé ProCDump pour exfiltrater les informations d'identification du compte du serveur.Les modules IIS prennent en charge les fonctionnalités d'extension des serveurs Web tels que ...

AhnLab SEcurity intelligence Center (ASEC) has discovered evidence of a malware strain being distributed to web servers in South Korea, leading users to an illegal gambling site. After initially infiltrating a poorly managed Windows Internet Information Services (IIS) web server in Korea, the threat actor installed the Meterpreter backdoor, a port forwarding tool, and an IIS module malware tool. They then used ProcDump to exfiltrate account credentials from the server. IIS modules support expansion features of web servers such as... |

Malware Tool Threat | ★★ | ||

| 2024-05-08 00:00:00 | Les produits de cybersécurité WatchGuard obtiennent 9 "Top Rated Awards" décernés par TrustRadius (lien direct) | Paris, le 8 mai 2024 – WatchGuard® Technologies, l\'un des leaders mondiaux de la cybersécurité unifiée, est ravi d\'annoncer que TrustRadius a récompensé ses solutions AuthPoint, de sécurité des endpoints et de sécurité réseau en leur décernant un total de 9 " Top Rated Awards 2024 " soit les meilleures notes obtenues par des produits du marché dans leurs catégories respectives ! Les awards TrustRadius récompensent les produits ayant obtenu les meilleures notes auprès des clients finaux et partenaires qui les utilisent au quotidien. Ce sont donc tous les produits WatchGuard qui ont été récompensés par la communauté TrustRadius. Les produits de sécurité réseau WatchGuard ont obtenu un score de 8,9 sur 10 sur la base de près de 800 avis, tandis que les produits de sécurité des endpoints WatchGuard ont obtenu une note de 8,8 sur 10 sur la base de près de 200 avis. Quant à WatchGuard AuthPoint, il a obtenu une note de 9 sur 10 sur la base de plus de 370 avis de clients vérifiés. Ces récompenses témoignent de la puissance de WatchGuard au travers de l\'architecture Unified Security Platform®. Les produits de sécurité réseau WatchGuard ont été primés dans les catégories Firewall et Network Security ; les produits de sécurité des endpoints WatchGuard ont été récompensés dans les catégories Endpoint Security, Antivirus et Extended Detection and Response ; et WatchGuard AuthPoint s\'est imposé dans les catégories AutheNTICTION, GESTION Identité, Système de gestion des mots de passe, ET Single Sign-On. "Nous Pensons que dans un monde où les menaces se complexifient à tous les niveaux, une protection complète en matière de cybersécurité est mieux assurée grâce à notre architecture Unified Security Platform, qui propose de puissants services de sécurité faciles à déployer et à gérer au moyen d\'une seule et même interface ", a indiqué Michelle Welch, CMO et SVP of Business Strategy chez WatchGuard Technologies. " Ces récompenses de TrustRadius témoignent de notre succès auprès des utilisateurs quotidiens de nos solutions. Les partenaires et les clients sont au cœur de toutes nos actions et nous sommes ravis de recevoir des commentaires aussi positifs de la part de notre communauté d\'utilisateurs. " Les 9 " top Rated Awards " décernés par TrustRadius illustrent la réputation de WatchGuard en matière de satisfaction client dans le domaine de la cybersécurité et son engagement à rendre la sécurité des entreprises accessible aux organisations de toutes tailles grâce à sa simplicité. " Les solutions de sécurité réseau, de sécurité des endpoints et AuthPoint de WatchGuard ont été récompensées par les meilleures notes de TrustRadius, soulignant leurs performances exceptionnelles ainsi que la satisfaction des clients ", a souligné Allyson Havener, SVP of Marketing & Community chez TrustRadius. " Ces prestigieuses distinctions témoignent de l\'engagement inébranlable de WatchGuard à fournir des solutions de cybersécurité complètes et fiables qui protègent les entreprises contre les menaces en constante évolution. Nous félicitons WatchGuard pour cette reconnaissance amplement méritée et saluons son engagement continu en faveur de l\'excellence dans la protection des entreprises du monde entier. " Depuis 2016, les Top Rated Awards de TrustRadius sont devenus la norme de l\'industrie B2 | Tool Threat | ★★★ | ||

| 2024-05-07 14:51:31 | Amélioration de la sécurité sociale: introduction Enhancing SOC security: Introducing Pure Signal™ Scout Insight (lien direct) |

Outil d'intelligence des menaces conviviale pour l'analyse IP et le domaine si vous êtes un analyste SOC ou un chef d'équipe et que vous êtes utilisé pour alerter la fatigue ...

User-friendly threat intelligence tool for IP and domain analysis If you are a SOC Analyst or Team Manager and are used to alert fatigue... |

Tool Threat | ★★★ | ||